IT 1.8 Grundlagen elektronischer Datenverarbeitung (ca. 14 Std.): Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 18: | Zeile 18: | ||

*Datensicherheit: Risiken (z. B. Trojaner), Sicherheitsregeln (z. B. sichere Passwörter), Maßnahmen (z. B. Backup, Virenschutz) | *Datensicherheit: Risiken (z. B. Trojaner), Sicherheitsregeln (z. B. sichere Passwörter), Maßnahmen (z. B. Backup, Virenschutz) | ||

| − | == | + | ==A Dualsystem== |

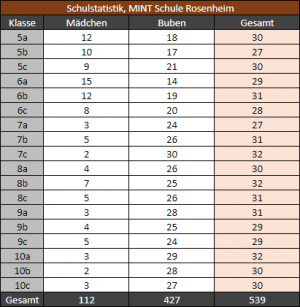

| − | [[Datei: A_sc.png |thumb|links|300px| | + | [[Datei: A_sc.png |thumb|links|300px|xxx]] |

| − | Wir '''verwalten''' | + | Wir '''verwalten''' yyy '''Wir lernen:''' zzz |

| − | |||

| − | '''Wir lernen:''' | ||

| − | |||

<br style="clear:left; "> | <br style="clear:left; "> | ||

Version vom 3. Dezember 2020, 12:55 Uhr

Zurück zur Übersicht >>>: Lehrplan IT Lehrplan PLUS

Lehrplantext

Die Schülerinnen und Schüler nutzen ihr Verständnis von Grundprinzipien der elektronischen Datenverarbeitung (z. B. zur Funktionsweise von Computern), um die ihnen zur Verfügung stehende Hard- und Software effizient und sicher einzusetzen.

Kompetenzerwartungen: Die Schülerinnen und Schüler ...

- erklären ein vereinfachtes Computermodell und beschreiben das EVA-Prinzip, um die grundsätzliche Funktionsweise von EDV-Systemen zu verstehen.

- ordnen Hardware und Software, mit dem Betriebssystem als Schnittstelle, ihre Aufgaben zu, um z. B. einfache Computerprobleme zu lösen.

- beachten lizenzrechtliche Bestimmungen bei der Auswahl und Verwendung von Softwareprodukten.

- nutzen ihre Kenntnisse zu Risiken sowie Sicherheitsregeln und -maßnahmen im Umgang mit Daten, um diese gezielt vor Verlust und Missbrauch zu schützen.

Inhalte zu den Kompetenzen:

- Eingabe, Verarbeitung, Ausgabe; Computerperipherie, z. B. Tastatur, Monitor, Drucker

- Computermodelle (z. B. Von-Neumann-Architektur) und Entwicklungsschritte (z. B. Konrad Zuse, Green-IT)

- Zusammenhang zwischen Anwendungsprogramm, Betriebssystem und Hardware

- Lizenzbestimmungen bei kommerzieller und freier Software

- Dateisysteme, z. B. Ordnerstruktur, Dateioperationen

- Datensicherheit: Risiken (z. B. Trojaner), Sicherheitsregeln (z. B. sichere Passwörter), Maßnahmen (z. B. Backup, Virenschutz)

A Dualsystem

Wir verwalten yyy Wir lernen: zzz